1. Micro 타입 서버에서 사용할 수 없는 서비스

네이버 클라우드 Micro 타입 서버에서 사용할 수 없는 서비스

써드아이시스템이 네이버 클라우드 프리미엄 파트너사로 활동하면서 보유하게 된 네이버 클라우드와 관련된 여러 기술 노하우들을 많은 분들께 공유하려고 합니다.

ACG(Access Control Group)는 서버 간 네트워크 접근 제어 및 관리를 할 수 있는 IP/Port 기반 필터링 방화벽 서비스로 AWS에서는 비슷하게 Security Group이라는 것이 있습니다.

Classic 환경에서는 서버 자체에 할당되는 개념이었으나 VPC에는 NIC 즉, 네트워크 카드에 할당되는 개념이어서 VPC 환경에서는 NIC 당 최대 3개까지 ACG를 적용할 수 있다.

기본적으로 추가되는 ACG

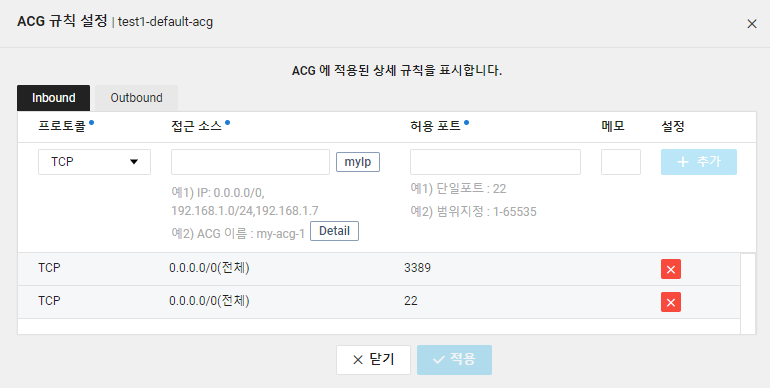

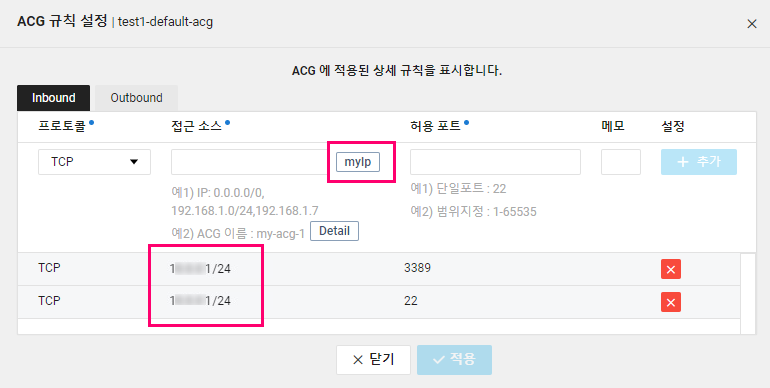

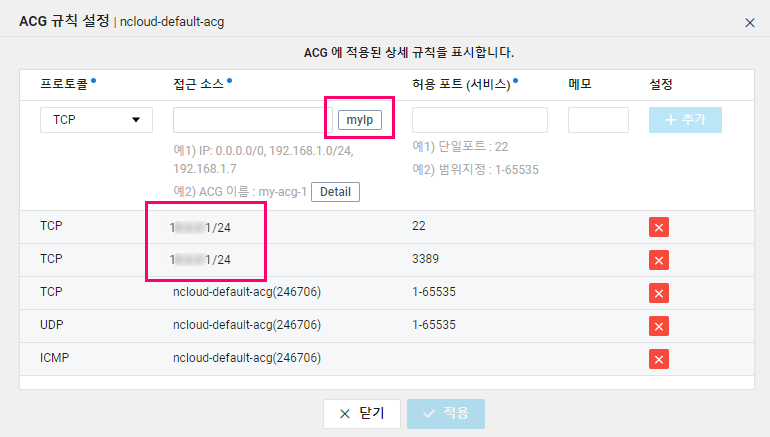

기본으로 생성된 ACG에는 위처럼 22, 3389 포트에 대해 0.0.0.0/0 즉, 전체 IP에 대해 허용되어 있는데 보안을 위해 이 항목을 삭제하고 아래와 같이 지정된 IP에서만 접속하도록 수정하는 것이 좋습니다.

기본으로 생성된 ACG에는 위처럼 22, 3389 포트에 대해 0.0.0.0/0 즉, 전체 IP에 대해 허용되어 있는데 보안을 위해 이 항목을 삭제하고 아래와 같이 지정된 IP에서만 접속하도록 수정하는 것이 좋습니다.

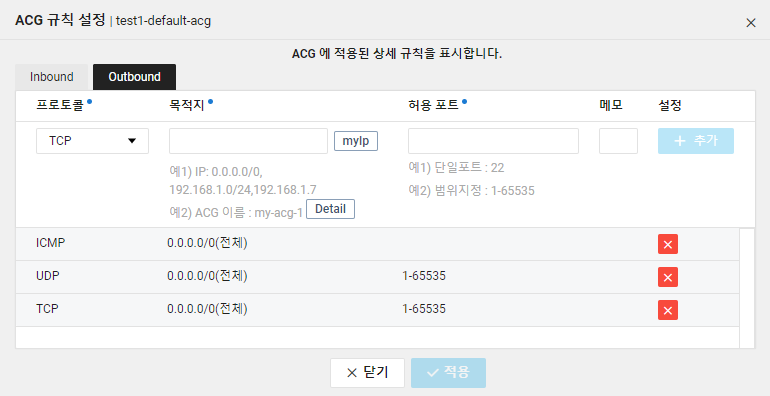

Default ACG 이외에 사용자가 추가하는 ACG

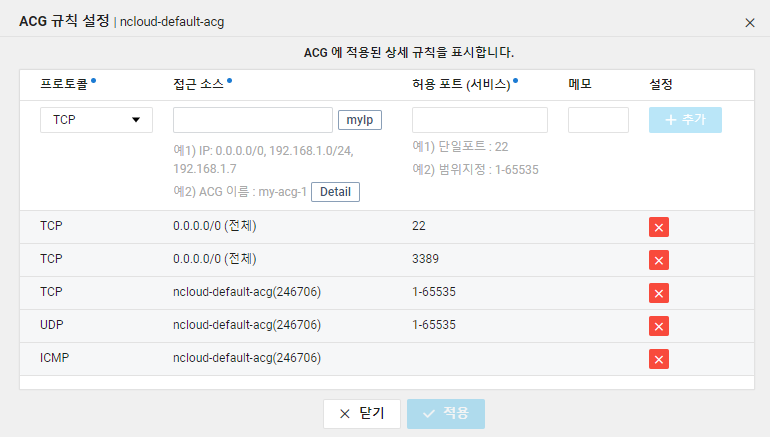

ACG를 설정할 때 접근 소스 항목은 보통 IP주소를 입력하게 됩니다. 하지만 특수한 경우로 Load Balancer를 지정하거나 ACG 이름을 지정하는 경우도 있습니다. 이 중에서 다른 ACG를 접근 소스 항목으로 지정하는 경우는 해당 ACG가 적용된 서버들이 접근할 수 있도록 규칙을 설정하는 것인데, 아래 예시를 이용해 정리해보겠습니다.

위와 같은 경우 ACG-1이 적용된 SVR-1, SVR-2 서버에서 ACG-2가 적용된 SVR-3 서버로 80포트를 이용한 접근을 허용한다는 의미입니다.

https://guide.ncloud-docs.com/docs/compute-compute-2-3.html

문서 최종 수정일 : 2021-12-29

네이버 클라우드 Server 관련 문서들입니다.

네이버 클라우드 Micro 타입 서버에서 사용할 수 없는 서비스

네이버 클라우드 서버 스펙 변경

네이버 클라우드 서버 정지 시 요금할인 횟수와 기한 등을 대한 안내입니다

네이버 클라우드 Auto Scaling 서비스 제한사항

네이버 클라우드 스토리지 추가 생성 기본 가이드

네이버 클라우드 ACG(Access Control Group) 가이드

네이버 클라우드 Linux 스토리지(디스크) 추가 상세 가이드

네이버 클라우드 백업 서비스 가이드와 신청 절차

네이버 클라우드 서버 접속 가이드 - 공인IP 없을 때

네이버 클라우드 서버 접속 가이드 - 공인IP 있을 때

네이버 클라우드 VPC 환경에서 서버 생성

네이버 클라우드 AutoScaling 그룹 이벤트 설정하는 방법

네이버 클라우드 Cloud Functions Action을 .Net (C#)을 사용하여 윈도우 명령프롬프트(cmd)에서 만드는 방법

네이버 클라우드 Cloud Functions Action을 .Net (C#)을 사용하여 Visual Studio에서 만드는 방법

네이버 클라우드 Cloud Functions에서 PHPMailer를 사용하여 gmail을 통해 SMTP로 메일 발송하는 방법

네이버 클라우드 리눅스 서버에 SSH로 접속할 때 필요한 보안 설정입니다.

네이버 클라우드 Classic 환경에서 서버 이미지를 다른 계정에 공유하는 방법을 소개합니다.

네이버 클라우드 Classic 환경 Windows 서버 이미지를 VPC 환경으로 복제하는 방법을 소개합니다.

네이버 클라우드 리눅스 서버의 Block Storage를 LVM으로 구성하는 방법입니다

네이버 클라우드 Kubernetes Service 클러스터 생성 및 제어 가이드입니다

네이버 클라우드 Classic 환경에서 AutoScaling 설정하는 방법입니다.

네이버 클라우드 서버 모니터링 서비스 Monitoring 설정 가이드입니다

네이버 클라우드 모니터링 서비스 Cloud Insight 설정 가이드입니다

네이버 클라우드 Classic 환경 vs VPC 환경 비교 가이드입니다

네이버 클라우드 Secure Zone이나 Private Network 환경에서 Repository를 변경해 리눅스 패키지 설치하는 방법입니다.

네이버 클라우드 서비스에서 X-Forwarded-For를 이용해 Proxy, Load Balancer 환경에서 Client IP를 Apache access_log에 기록하는 방법입니다

네이버 클라우드 CentOS에서 NginX 설치, 설정하는 방법입니다